Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- Machine Learning

- Spring

- ChatGPT

- 크롤링 개발

- colab

- Web

- Spring Boot

- GoogleDrive

- LINUX MASTER

- 인터넷의이해

- OSS

- git

- Rocky Linux

- rnn

- Github

- API

- suricata

- cloud

- C언어

- Database

- KAKAO

- ICT멘토링

- Docker

- 국가과제

- 코딩도장

- Powershell

- 고등학생 대상

- Resnet

- VSCode

- Python

Archives

- Today

- Total

빈 칸의 포트폴리오

Cloud Computing - #10 클라우드 보안 기술 실습 1 [ AWS 활용 네트워크 접근 제어, 보안 그룹 설계 ] 본문

1. NACL (Network Access Control Lists) / 네트워크 정책

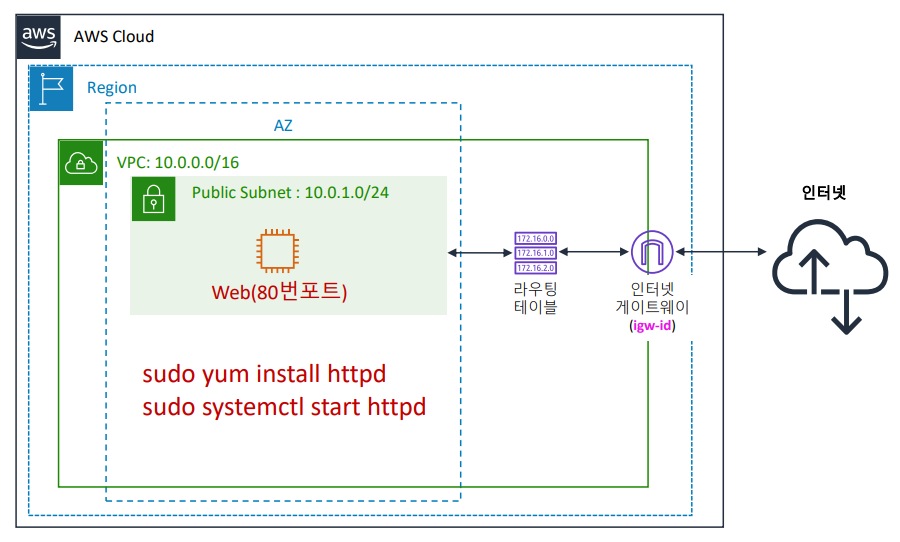

VPC 서브넷 수준 보안 계층

서브넷에서 송수신되는 트래픽을 제어하는 일종의 방화벽

Default NACL 기본 정책 - 인바운드, 아웃바운드 모두 허용

[실습]

VPC 생성

라우팅 테이블 생성

인터넷 게이트 웨이 생성

Red Hat 실행

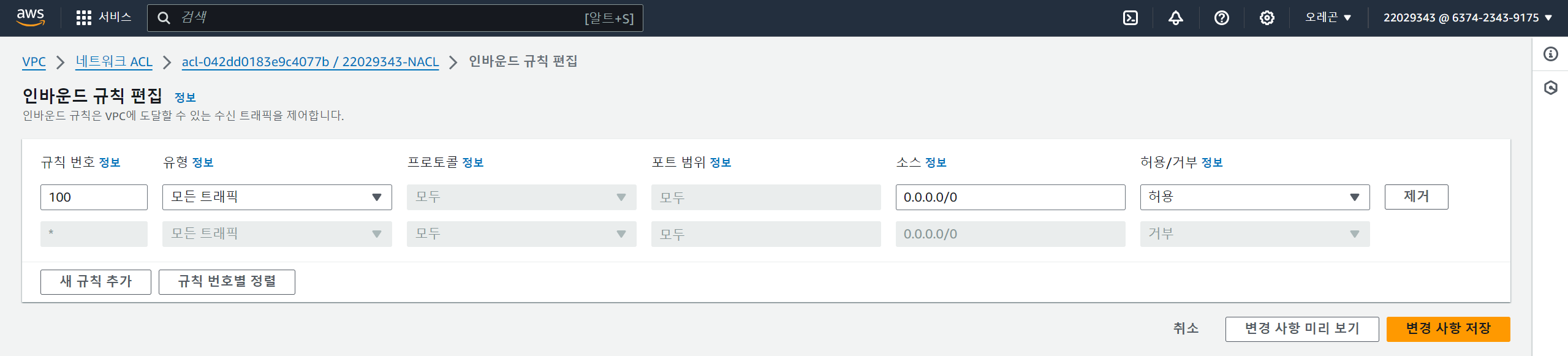

인바운드, 아웃바운드 규칙 편집 - 번호로 우선순위 결정

각 규칙은 트래픽을 허용 or 거부 가능

protocol, port, IP 편집

기본(default) NACL

서브넷 단위로 적용되며, 모든 인바운드 및 아웃바운드 트래픽 허용

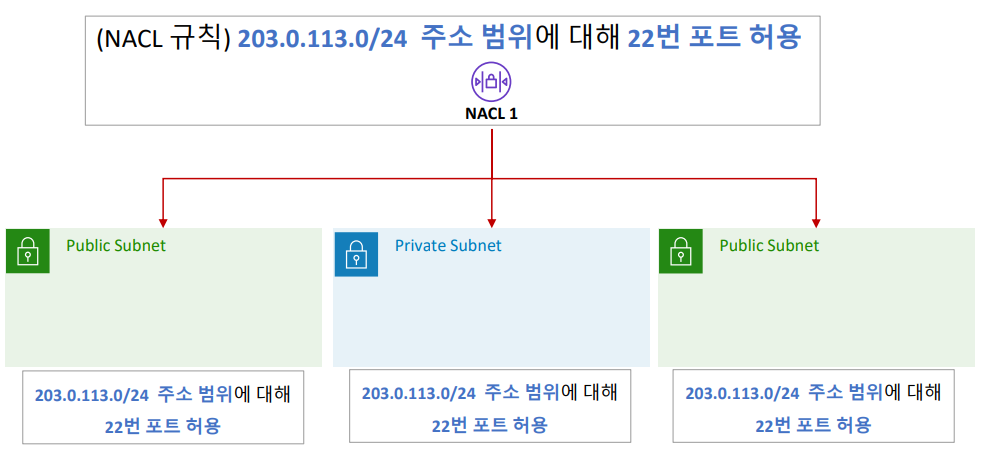

하나의 NACL에 여러 서브넷 연결 가능

정책을 여러 서브넷에 연결 가능

하나의 서브넷에 여러 NACL 연결 불가능

하나 연결 시 다른 하나 자동으로 연결 해제

히나의 서브넷에는 하나의 NACL만 연결 가능

사용자 NACL 생성 및 편집

사용자 NACL 생성 시, 모든 트래픽 거부로 설정

사용자 NACL 편집 시, 규칙번호 입력 -> 우선순위 결정

규칙번호가 낮을수록 우선 순위 높음

2. 보안 그룹(Security Groups) / 네트워크 단위 x, 가상머신 단위 o

인스턴스 수준 보안 계층

서브넷 내의 인스턴스 별로 다른 보안 그룹 할당 가능

기본 보안그룹

모든 인바운드 트래픽 거부

모든 아웃바운드 트래픽 (항상)허용

사용자 보안그룹 생성 및 편집

허용할 규칙 추가 -> 우선순위 없음

3. NACL vs 보안 그룹

| 속성 | NACL | 보안그룹 |

| 적용수준 | 서브넷(네트워크) | 인스턴스(가상머신) |

| 지원되는 규칙 | 허용,거부 규칙 | 허용 규칙 |

| 규칙 순서 | 규칙 번호 낮을수록 ,우선순위 높음 | 모든 규칙이 동일한 순서 |

'Cloud' 카테고리의 다른 글

| Cloud Computing - #12 AWS SDK 활용 실습 [IAM, 보안 그룹] (1) | 2024.05.27 |

|---|---|

| Cloud Computing - #11 클라우드 보안 기술 실습 2 [ AWS 활용 네트워크 접근 제어, 보안 그룹 설계 ] (0) | 2024.05.27 |

| Cloud Computing - #9 안전한 클라우드 구축을 위한 보안기술 (0) | 2024.05.09 |

| Cloud Computing - #7 클라우드 네트워크 구축2: AWS 활용 가상머신 구축 (1) | 2024.04.09 |

| Cloud Computing - #6 클라우드 네트워크 구축1: 네트워크 구성요소 (0) | 2024.04.09 |