| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

- Rocky Linux

- Resnet

- VSCode

- Docker

- cloud

- OSS

- C언어

- 코딩도장

- ICT멘토링

- KAKAO

- colab

- Database

- Spring

- Github

- git

- 인터넷의이해

- Machine Learning

- rnn

- ChatGPT

- 국가과제

- Python

- suricata

- Web

- Powershell

- 고등학생 대상

- API

- Spring Boot

- GoogleDrive

- 크롤링 개발

- LINUX MASTER

- Today

- Total

코딩두의 포트폴리오

Cloud Computing - #9 안전한 클라우드 구축을 위한 보안기술 본문

1. 클라우드 보안 사고 사례

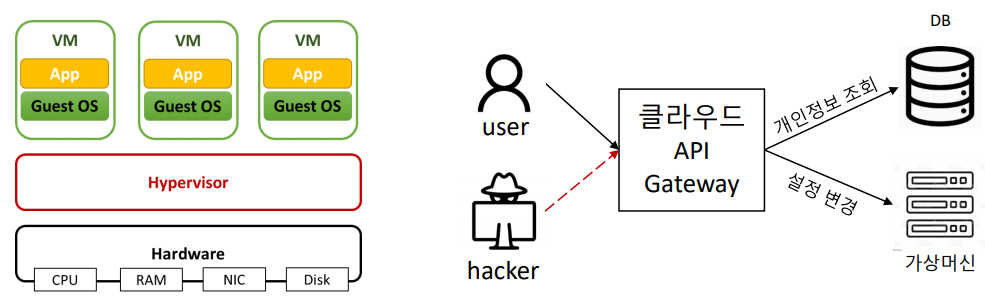

클라우드 서비스 제공자 문제

- 관리 실수 - S3 서버 관리자의 작업 실수, DNS(Domain Name System) 서버 설정 오류

- 시스템 오류 - 과부하, 용량 부족

- 천재지변 - 대지진, 벼락, 폭풍우

- 하이퍼바이저 취약점을 악용한 해킹 - 가상머신에 취약점 침투

- 클라우드 취약점을 악용한 해킹 - 개인정보 조회, 설정 변경

클라우드 서비스 사용자 문제

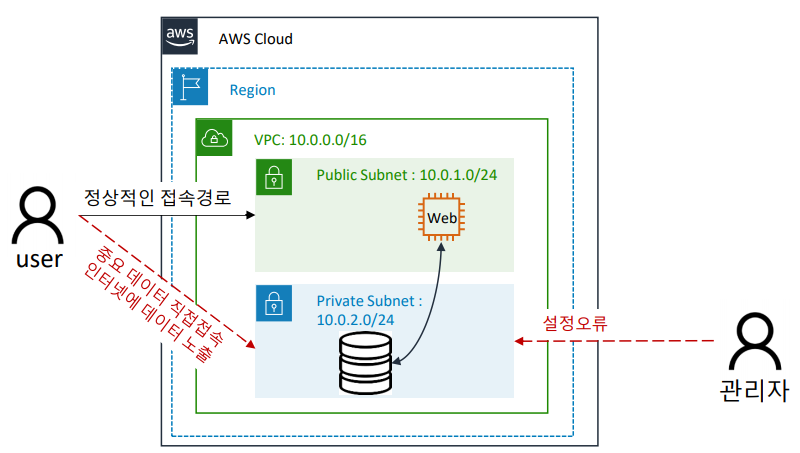

- 관리자 실수 - 개인정보 5만 건 유출, 클라우드 시스템 계정 유출

- 해킹 공격 - DDos 공격, 콘솔 패스워드 탈취

- 보안설정 오류, 관리 부족

책임 영역 모호 문제

- 보안사고의 책임증명의 어려움 - 캐피탈원 해킹사고

- 클라우드 서비스 제공자의 서비스 중단 - 폐업

- 보안 사고 시, 클라우드 서비스 제공자의 관리 영역 확인할 수 없음

- 서비스 수준 계약(SLA)에서도 모든 항목에 대해 기술 어려움

--> 별도의 (자체적인) 오프라인 백업 및 자체적인 보안 솔루션 도입 필요

2.1 클라우드 속성과 보안 특수성

클라우드 속성 - 멀티테넌시, 접근성, 탄력성

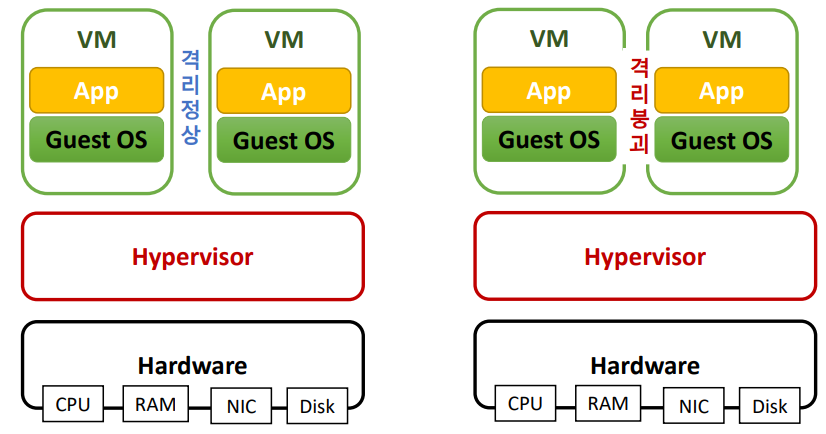

멀티테넌시

자원 격리 붕괴 시, 논리적으로 분리된 다른 자원이 내 자원에 접근 가능

접근성

- 클라우드는 자원 공유 특성이 있어 여러 사람이 인터넷을 통해 쉽게 접근할 수 있음

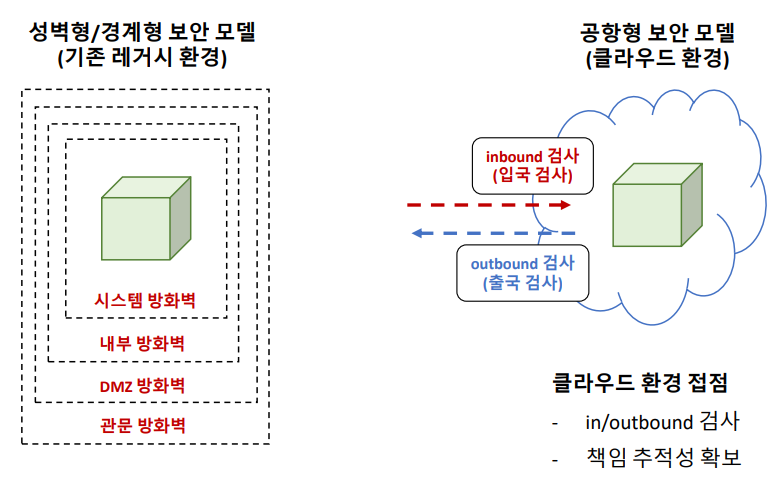

- 기존 레거시 모델에서의 보안기술 - 접근 통제를 위해 각 경계마다 각종 보안장치 배치하여 접근 통제

- 높은 접근성을 요구하는 클라우드 환경에서의 보안 기술 설계

탄력성

자원들을 유연하게 변경, 빠르게 생성, 삭제 가능

자원 스케일링 유형

- Scale-Up: 자원 사양을 증설

- Scale-Down: 자원 사양 감축

- Scale-Out: 기존 자원과 동일한 자원 추가

- Scale-In: 자원 개수 감소

2.2 일반 보안 vs 클라우드 보안

일반 보안(정보보안 3대 요소): 기밀성, 무결성, 가용성

클라우드 보안: 정보보안 3대 요소 + 책임 추적성

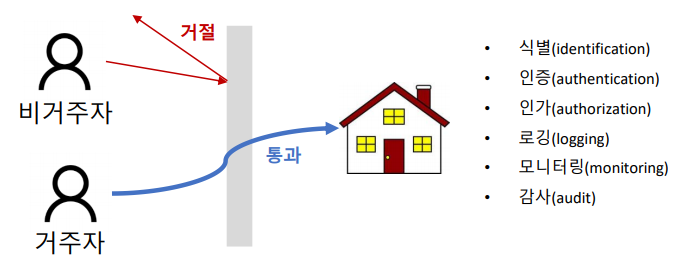

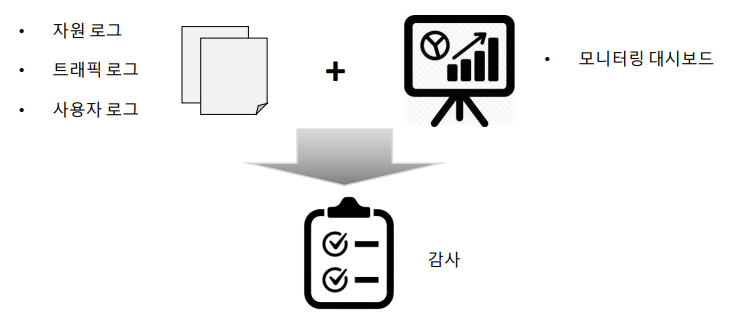

책임 추적성 - 식별, 인증, 인가, 로깅, 모니터링, 감사

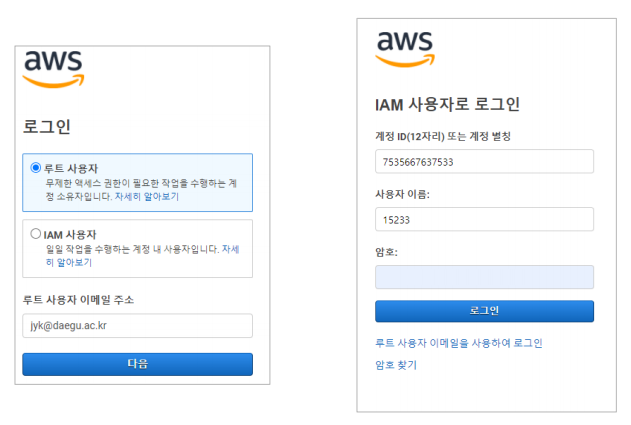

책임추적성: 식별(Identification)

클라우드에 접속을 요청하는 주체(사용자 or 서버)가 스스로를 증명하기 위해 누구인지 식별 가능한 정보를 입력하는 활동

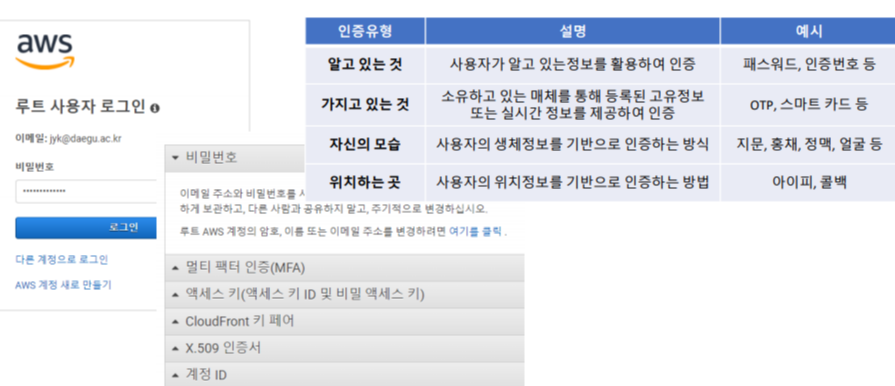

책임추적성: 인증(Authentication)

식별을 통한 사용자 정보(이메일 주소, 로그인 ID) 외에 본인이 증명할 수 있는 정보를 입력

-> 허가된 사용자인지 확인하는 신원 검증 활동

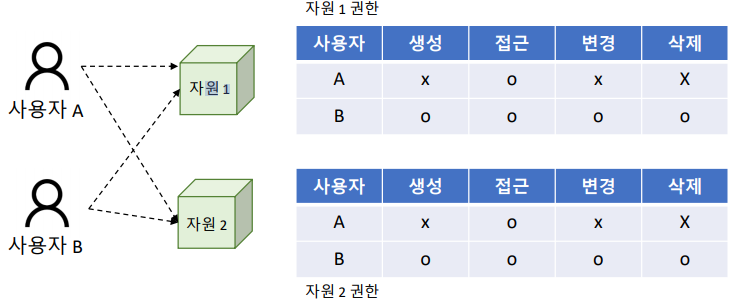

책임추적성: 인가(Authorization)

인증된 사용자가 필요한 활동을 수행할 수 있도록 IT 자산에 대한 권한을 부여하는 활동

ex) EC2 자원, VPC 자원, IIM 등

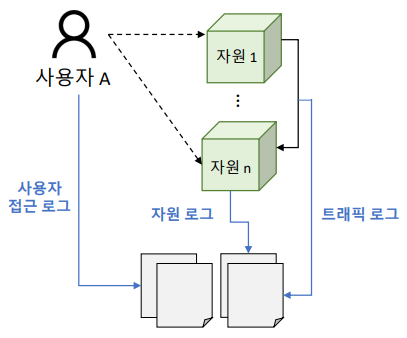

책임추적성: 로깅(Logging)

로그인 기록, 자원 접근 기록, 네트워크 통신 기록, 시스템 이벤트 기록, 관리자 활동 기록 등 모든 관련 기록을 전자문서로 저장하는 행위

책임추적성: 모니터링(Monitoring)

시스템, 네트워크, 데이터, 사용자 등이 시스템에서 수행한 행위에 대해 이상 징후 분석 수행

실시간으로 수집된 자원의 변경, 현황 정보를 대시보드 등으로 관리하는 활동

책임추적성: 감사(adult)

- 감사 로그, 사용자 접속 로그 등 로그파일이나 활동 정보를 검토

- 보안기준에 따라 계정과 권한 권리 여부를 확인

- 위험요소(데이터 유출, 외부 해킹시도 등)를 관리할 수 있도록 보안수준을 관리하는 활동

2.3 클라우드 보안 모델

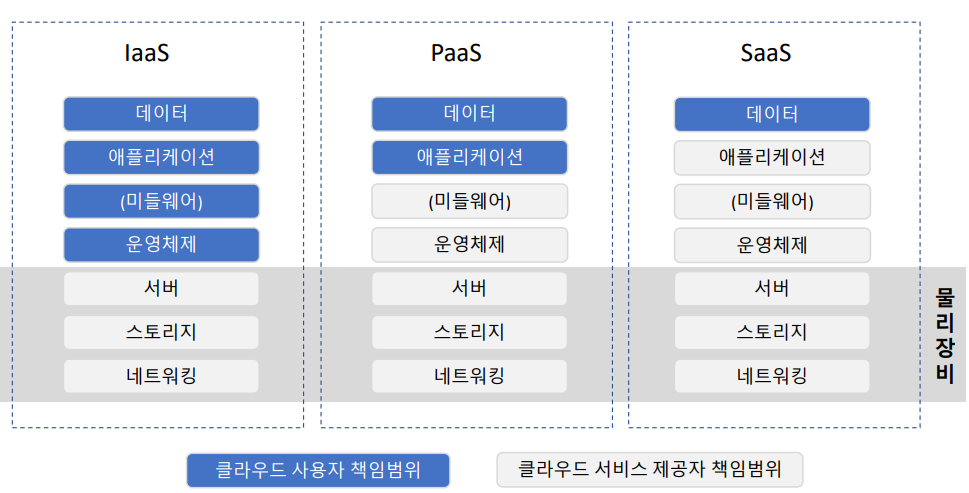

책임 범위

- 클라우드 서비스를 사용하는 서비스 이용자는 책임 공유 원칙(Shared Responsibility)을 고민해야 함

- 사용하는 클라우드 서비스 유형에 따라 사용자 책임 범위를 명확히 파악

- 서비스 유형별로 책임 추적성을 확보하기 위한 계획 마련

클라우드 제공자

- 물리적인 데이터센터, 하드웨어 등에 대한 보안 책임

- 가상화 기술을 이용한 인프라 관리에 대한 책임

클라우드 사용자

- IaaS 사용자: Data, App, OS 영역 담당

- PaaS 사용자: Data, App 영역 담당

- SaaS 사용자: Data 영역 담당

성벽형/경계형 vs 공항형 보안 모델

공항형 보안 모델

기본적으로 접근성이 높아 누구든 들어올 수 있으나 검사해서 걸러내는 작업을 거침

'Cloud' 카테고리의 다른 글

| Cloud Computing - #11 클라우드 보안 기술 실습 2 [ AWS 활용 네트워크 접근 제어, 보안 그룹 설계 ] (0) | 2024.05.27 |

|---|---|

| Cloud Computing - #10 클라우드 보안 기술 실습 1 [ AWS 활용 네트워크 접근 제어, 보안 그룹 설계 ] (1) | 2024.05.26 |

| Cloud Computing - #7 클라우드 네트워크 구축2: AWS 활용 가상머신 구축 (1) | 2024.04.09 |

| Cloud Computing - #6 클라우드 네트워크 구축1: 네트워크 구성요소 (0) | 2024.04.09 |

| Cloud Computing - #5 클라우드 시스템 구축: AWS 활용 가상머신 구축 (0) | 2024.04.09 |