Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

Tags

- API

- LINUX MASTER

- Spring

- Resnet

- Database

- cloud

- 국가과제

- Github

- 인터넷의이해

- Python

- 고등학생 대상

- suricata

- rnn

- GoogleDrive

- ICT멘토링

- Spring Boot

- 코딩도장

- Machine Learning

- git

- C언어

- 크롤링 개발

- Web

- ChatGPT

- OSS

- Powershell

- KAKAO

- Docker

- colab

- VSCode

- Rocky Linux

Archives

- Today

- Total

코딩두의 포트폴리오

운영체제 명령 실행 (Command Injection) 본문

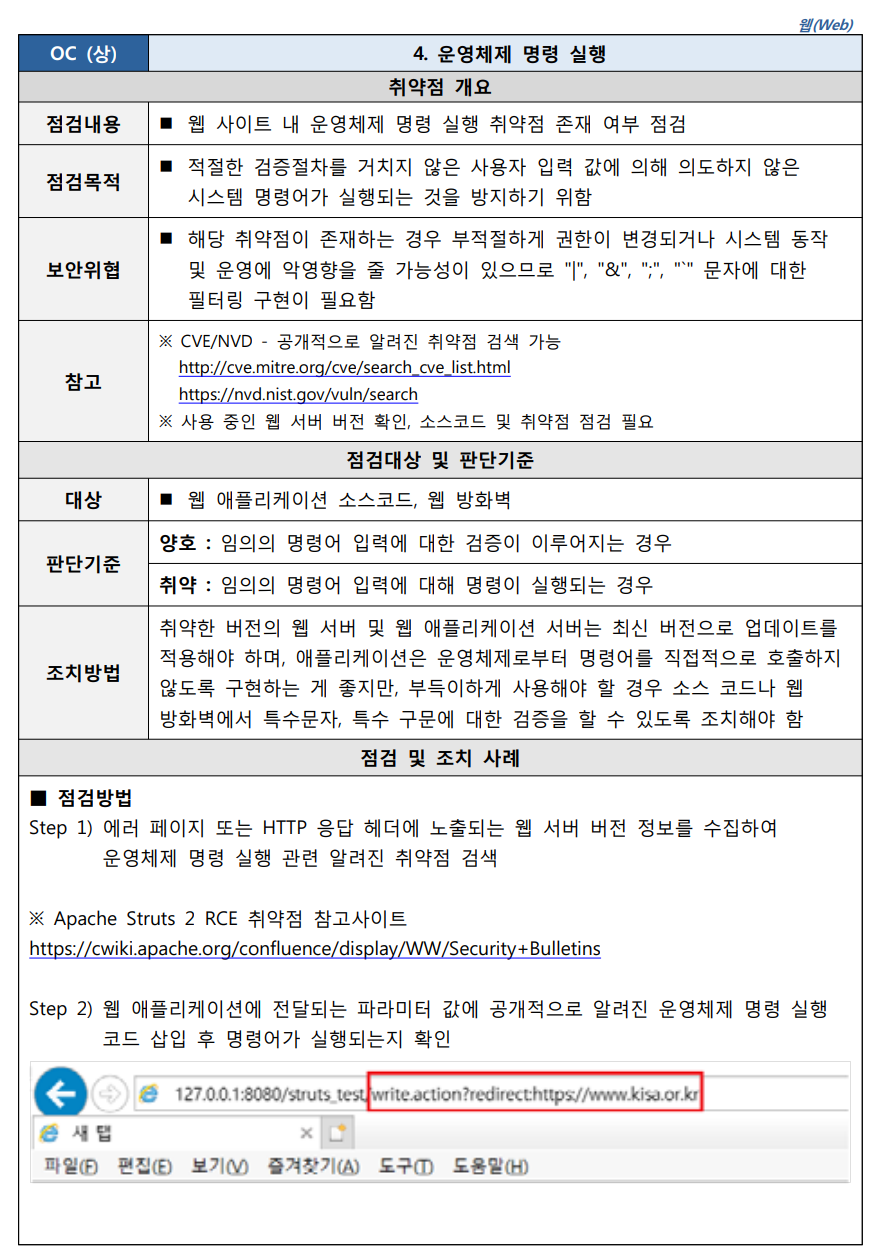

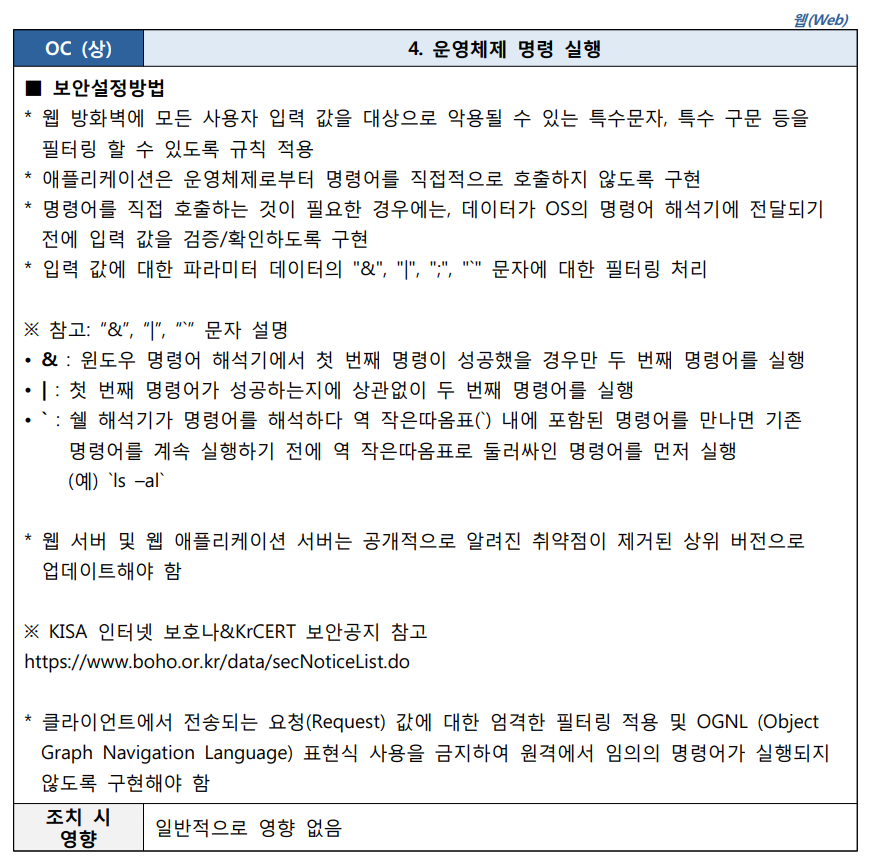

KISA 가이드

운영체제 명령 실행(Command Injection)이란?

사용자 입력 값에 의해 시스템 명령어가 실행되는 취약점

사용자 입력 폼, 쿠키, 파라미터, HTTP 헤더 등을 시스템 셸에 전달할 때 공격이 발생

점검 방법

웹에서 전달되는 파라미터 값에 공개적으로 알려진 운영체제 명령 실행 코드 삽입

명령어 실행되는지 확인

[삽입할 명령어]

example/X.action?action:%25{3\*4}example/X.action?action:%25{3\*4}example/X.action?action:%25{(new+java.lang.ProcessBuilder(new+java.lang.String\[\]{'command','goes','here'})).start()}

'vulnerability' 카테고리의 다른 글

| 버프 스위트(Burp Suite) (0) | 2024.05.16 |

|---|---|

| LDAP 인젝션 (LDAP Injection) (0) | 2024.05.12 |

| 포맷 스트링 (Format String) (2) | 2024.05.12 |

| 버퍼 오버플로우(Buffer Overflow) (0) | 2024.05.10 |

| 취약점(vulnerability) (0) | 2024.05.10 |